イセトーのランサムウェア攻撃被害。一部報道によると、このサイバー攻撃で、自治体や金融機関を中心に150万件以上の個人情報が漏えいしたとされており、多岐にわたる業界から問題視されている。いまや印刷業界にとってもサイバー攻撃被害は対岸の火事ではない。サイバーセキュリティの脅威を知り、その対策を講じることは、今後、経営上の必須課題となるだろう。

近年被害が拡大しているといわれるランサムウェア攻撃。ランサムウェア攻撃とは、ランサム(Ransom:身代金)の言葉の通り、重要なデータを暗号化することで使用できない状態にし、解除を条件に対価=身代金を要求する、また、盗んだデータの公開を脅しに追加で金銭を要求する等のサイバー攻撃である。

日本でもその被害は後を絶たない。イセトーだけでなく、KADOKAWAグループが攻撃を受けたことも記憶に新しい。この事件では、情報漏洩に止まらず、出版事業の流通にも支障をきたし、出荷部数が平常時の3分の1程度のとなるなどの被害があった。

ランサムウェア攻撃は増えるばかり

この猛威たるや止まるところを知らない勢いだ。サイバーセキュリティプラットフォームを展開する、チェック・ポイント・ソフトウェア・テクノロジーズの調査によると、2023年は世界中の10 社に1社がランサムウェア攻撃の試みに遭うという最悪の年であったというが、2024年上半期を過ぎても収束は見えてこない。2024年第2四半期、情報公開を材料とした脅迫を伴う脅迫型ランサムウェア攻撃は、前年比13%増、特にAPAC地域による増加幅が38%の急増となるなど、異常な伸びを示している。その攻撃方法も、ますます組織化され、巧妙で悪質になっていることが指摘されており、このような脅威への対策は、現代企業が直面する最重要課題の一つとなっている。

対岸の火事ではない:中小クラスの製造業がターゲットに

多くの人の中には「サイバー攻撃とは海外の大手有名企業が狙われるもの」という認識があるかもしれないが、残念ながらそうとは言い切れない。スイスに本社を置くサイバーセキュリティ企業のアクロニス社の調べによると、ランサムウェアの検出率が世界15カ国において、日本が最も高いという結果が出た。

実際の被害件数としてはどうか。警視庁によると、令和5年に全国都道府県警察から警視庁に報告のあったランサムウェア被害件数は197件、令和4年上半期以降、高い水準で推移しているという。昨今、攻撃手法は多様化しているため、類似の被害件数まで含めれば被害はさらに大きくなるだろう。

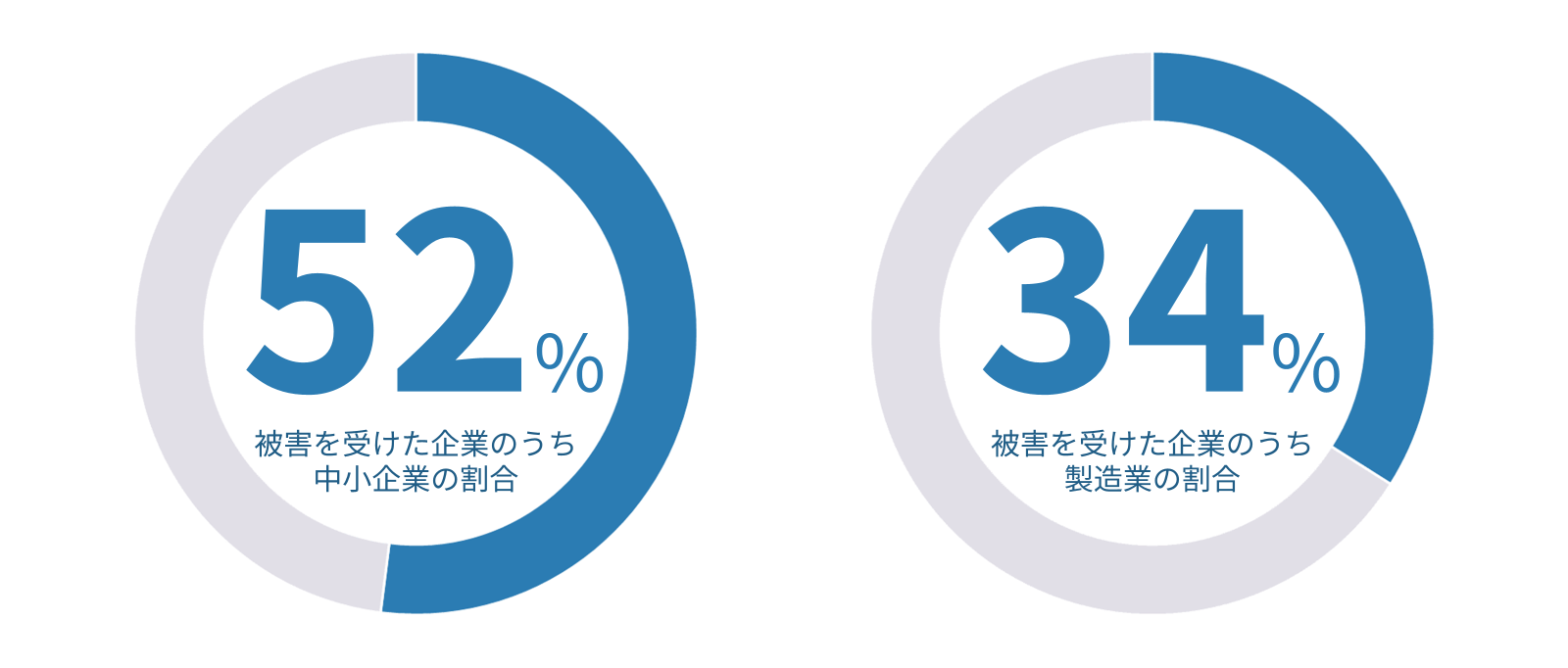

同資料によると、国内でのランサムウェア被害の大半は中小企業や団体で起こっている。また、製造業での被害数は総数の30%を超え、比較的比率が高いことにも注目すべきだろう。

ランサムウェア被害の企業・団体等の規模別および業種別報告の割合(警視庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」より作成)

なぜ中小の製造業が狙われるのか

連鎖的に広範に影響を与える製造業

攻撃者は、攻撃によるダメージを広範囲に与えやすい≒身代金の交渉力が高い業態を選ぶ。ひとつめの理由はこれだ。製造業は、多くの顧客やパートナー企業と連携し、サプライチェーンの中で大きな役割を担っているケースが多い。ラインが一時的にでも停止することは、納期遅延や生産力低下など、顧客やパートナーのビジネスに多大な悪影響を与えるし、複数の企業の顧客情報等が集約しているなど、万が一、情報が流出してしまった場合、その影響は甚大である。このようにシステムの停止や情報漏洩が連鎖的に広範に影響を与える製造業は、この条件にぴったりと当てはまってしまう。しかも、日本は昨今の為替の影響や、従来の企業体質などから、お金を貯め込んでいる会社が多いと認識されており、より狙われやすい要因となっている。

複雑なサプライチェーンが脆弱性の原因に

もうひとつの理由は、製造業におけるサプライチェーンは複雑になりやすく、セキュリティに脆弱な個所が出やすいことだ。しかも、多くの企業でサイバーセキュリティに割くためのリソースは非常に限られているという現状もあり、攻撃者にとってすれば、1社の厳重なセキュリティを突破するより、こういった盲点を突く方が、はるかに効率的といえる。特に、日本企業においては、自社ビジネスに特化した業務システムを独自に作り込んでいるケースも多く、システムアップデートが遅れがちであるなど、セキュリティリスクを抱えやすいことはよく知られており、狙いやすい標的として認識されている可能性は高い。

システムの停止や情報漏洩が連鎖的に広範に影響を与える製造業。今回のイセトーの事件で、印刷業界もこの例外ではないと思い知らされることとなった。現地点で、イセトーからの原因を含めた経緯報告は公開されていないが、自治体や金融機関の保有する多くの個人情報が奪われたことで、攻撃者にいらぬ成功体験を与えてしまったことは確実であるし、プライバシーマークやISMS認証等の取得企業であっても、盲点を突かれ突破されてしまうという事実が浮き彫りになった。我々はこの事件を、ある印刷会社の事件、業務上の不手際として済ませるべきではない。印刷業界そのものが直面する脅威と捉え、包括的な対策を講じることは、今後、経営上の必須課題となるだろう。

我々に何ができるか:BCPの重要性を再認識

ランサムウェア攻撃のような、どんどんと変わっていく犯罪手法に対し、決定的な対策を講じることは難しい。システム的なセキュリティ向上や運用ルールの適正化が重要なのはいうまでもないが、どんな体制もセキュリティ技術も、突破されるときは突破される。顧客やパートナーの信頼を維持し事業を守る上で最も重要なのは、このことを理解して「日々、どう備えるか?」「万が一の際に、いかに食い止めるか?」だ。

実際に国内でも、被害を最小限に食い止め攻撃から早期復旧を果たした、HOYA(約1ヶ月)や名古屋港コンテナターミナル(約2日)の事例もある。これらの内容は、各社から公式にWEB公開された経緯報告を読むことができるが、ランサムウェア攻撃の実態とともに、日々の備え=適切な運用と迅速な初期対応が明暗をわけるということを通感させられるものとなっている。

多くの情報を扱う印刷産業にとって、プライバシーマークやISMS認証等は重要であり、取得している企業も多いだろう。ISMS(ISO27001)では事業継続計画も要求されている以上、こういった企業においては、日々の備えと日々の適切な運用の土台はしっかり整っていることは明確だ。しかし、忘れてはならないのは、ポリシーやルールはときに形骸化し、人にその本来の意味を失わせるということだ。日本はときにサイバーセキュリティにおいて、詐欺に引っ掛かりやすいといわれることがある。このようにいわれる原因は、日本企業の多くが対策を準備したら、そこで安心してしまうことにあると思う。過信は禁物だ。実際の運用や緊急時の対応に反映されなければ、もはや、そのポリシーやルールに意味はない。攻撃者は虎視眈々と狙っている。イセトーの事件で突かれた盲点とはまさにここではなかろうか?

今、改めてできることは、企業として、社員の一人一人として、現状の脅威を知り、自社の仕事の重みと責任を再認識することだ。ポリシーやルールを、目的のないものにしてしまってはならない。「日々、どう備えるか?」「万が一の際に、いかに食い止めるか?」この再認識こそが、印刷業界が顧客からの信頼を得続けるための要石となるのではないだろうか。